网络安全实验四——VPN实验

一、实验目的

通过实验掌握虚拟专用网的实现原理、协议和结构,理解并掌握在 Cisco 网络环境下 IPSec VPN(IP 协议安全协议)配置的方法,理解并掌握在 Windows 操作系统中IPSec(IP 协议安全协议)配置 VPN 网络的方法。

二、*实验环境*

实验1:

服务器:win xp

客户机:win xp

实验2:

主机:win10

三、*实验过程与结果*

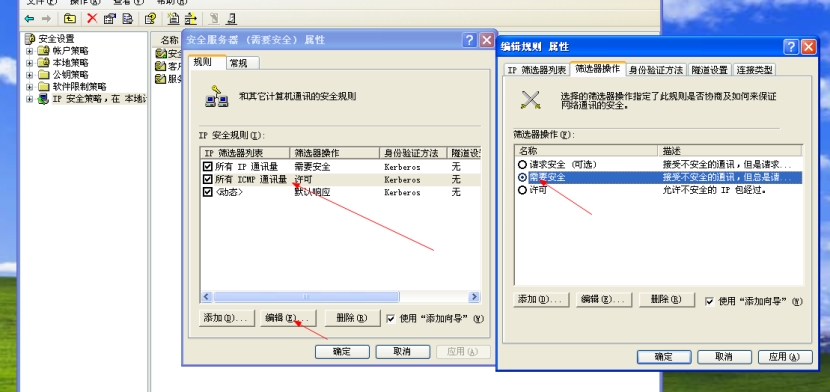

*3.1 Windows IPSec实验** **(1)配置Windows内置的IPSec安全策略*

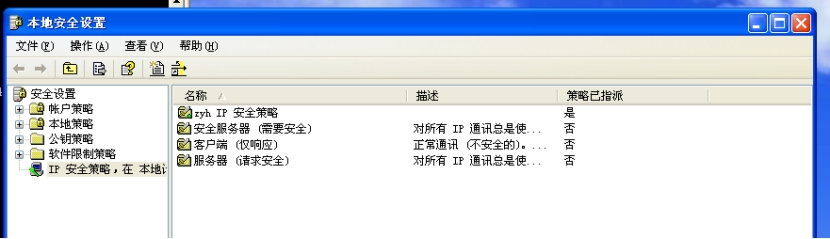

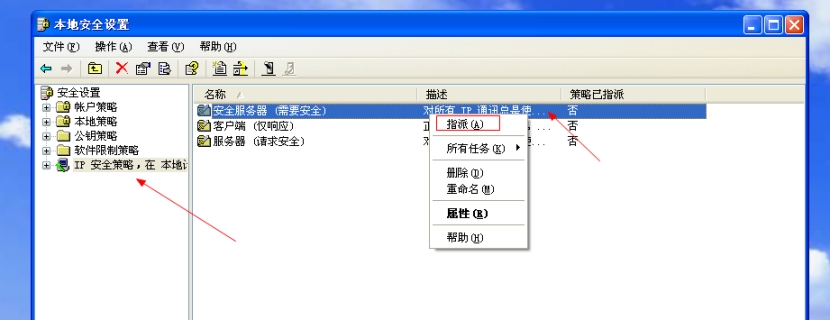

在运行中输入“secpol.msc”打开本地安全设置窗口,右击“安全服务器”,点击“指派”,右侧“策略已指派”中的选项将由 “否”变为“是”,这样将此计算机设置为 “安全服务器”。

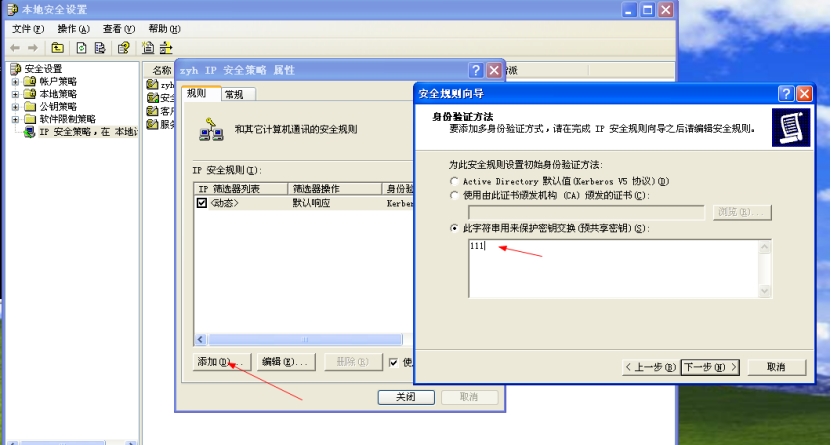

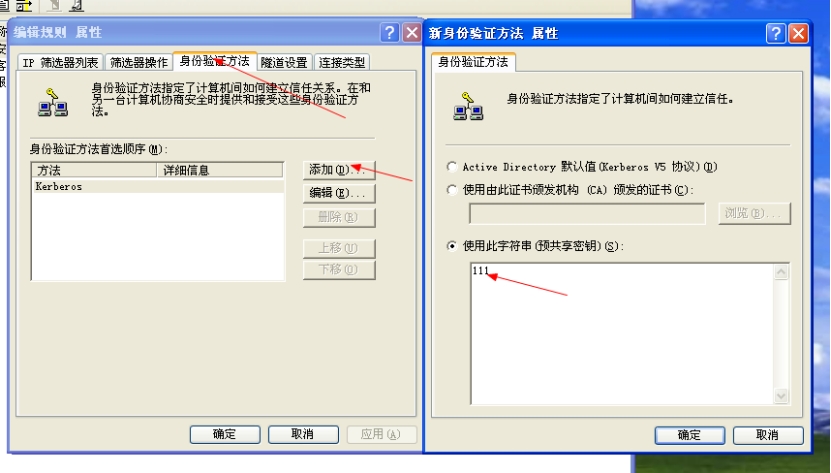

打开“身份认证方法”,点击“添加”,则弹出如图所示菜单。在这个菜单中指定了三种身份认证方法,我们选择“预共享密钥”的方法,设置共享密钥 111,点击确定。

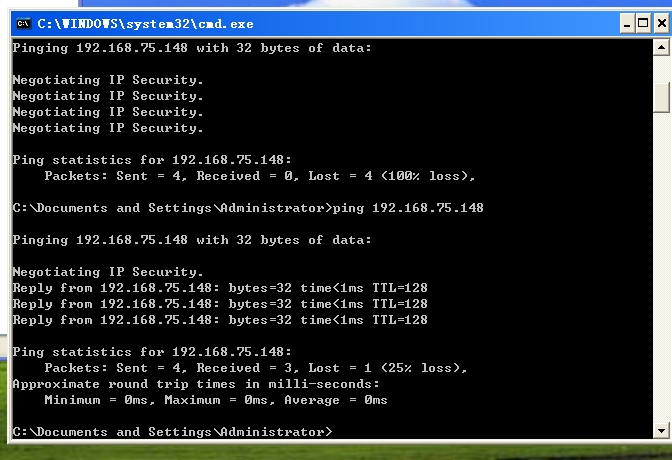

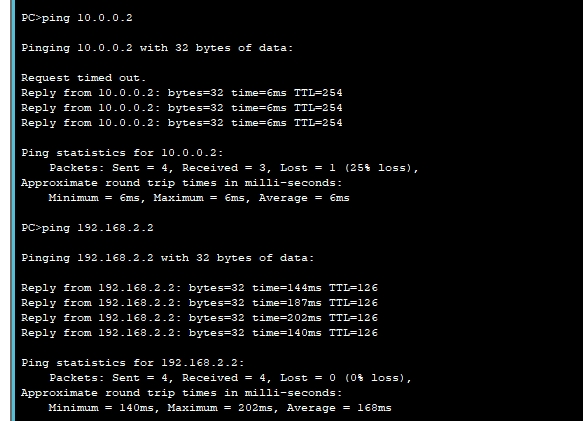

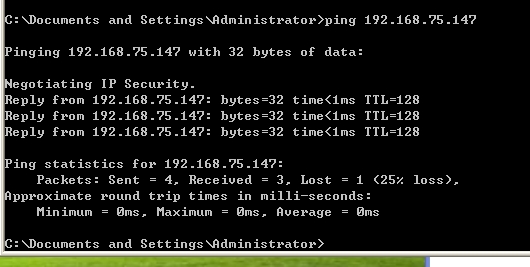

将另一台Windows XP计算机也做同样的配置,然后从一台计算机用 ping 命令测试两者之间的连接,显示下图所示状态。这说明,通过上面的配置,两台计算 机在建立安全的 IPSec 连接之前,首先对 IP 安全规则的 SA 进行协商,显示“Negotiating IP Security”,以协商建立相互通讯时共享的安全参数及验证的密钥。协商完成后,可以看出两台计算机处于连通状态。

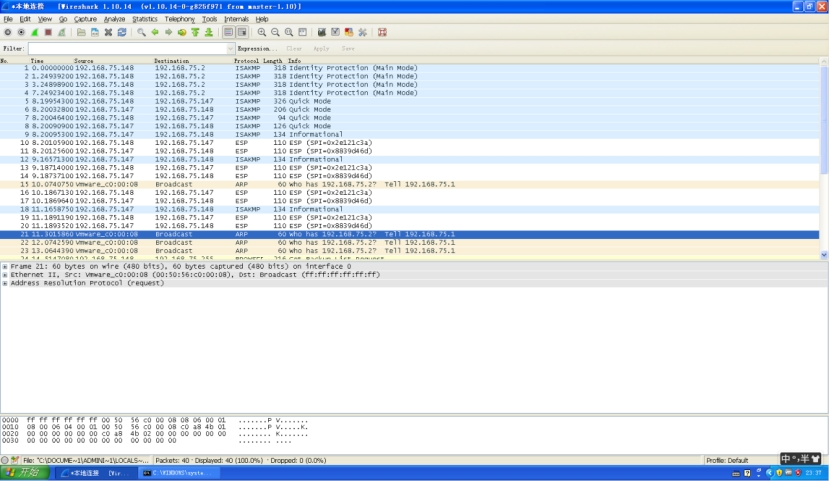

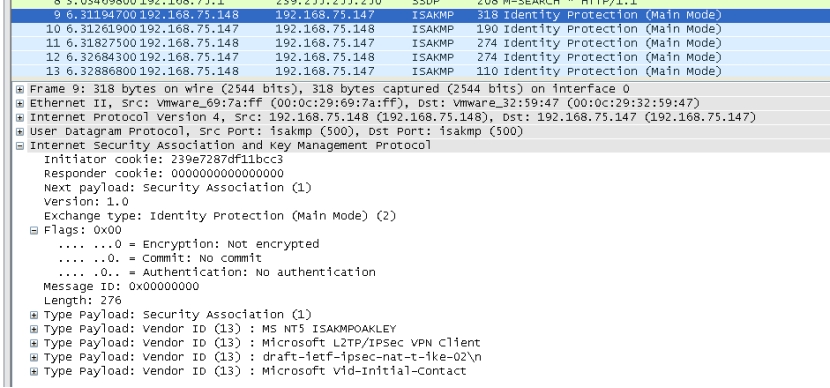

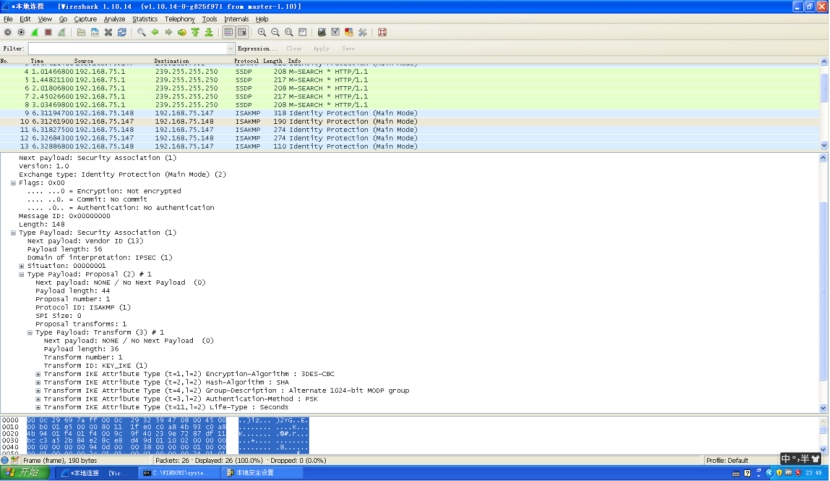

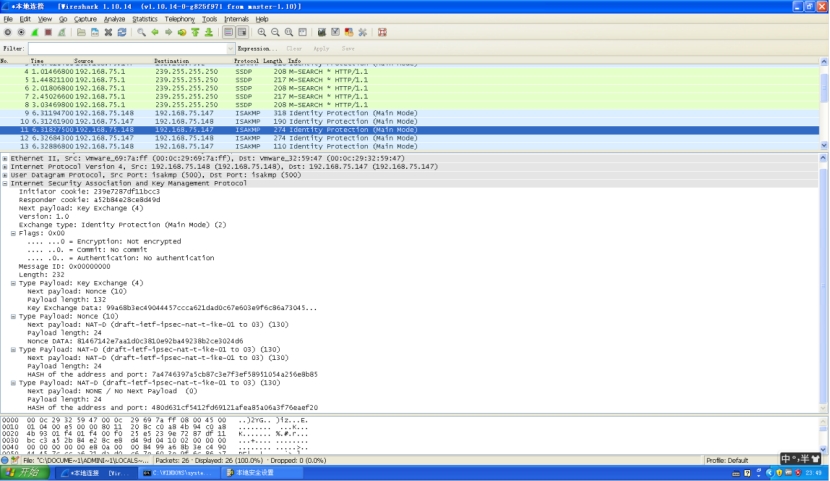

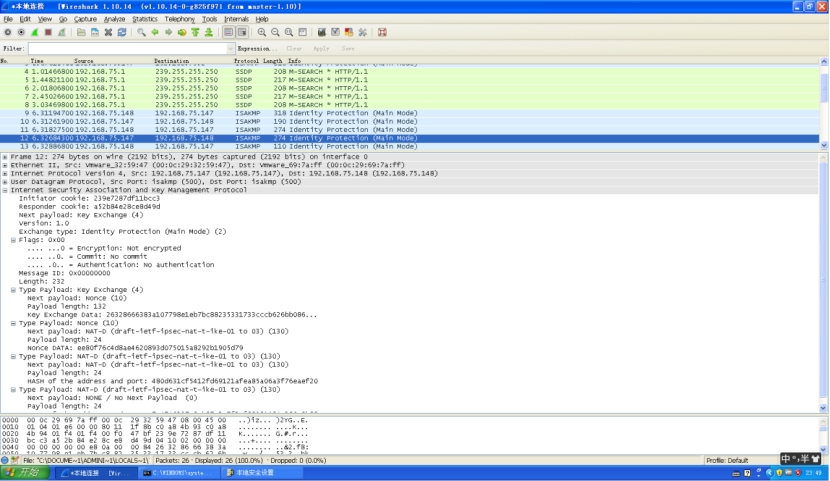

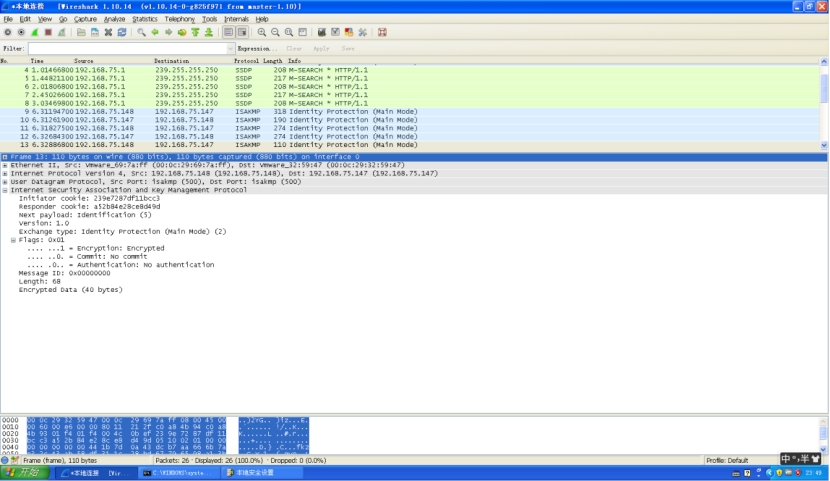

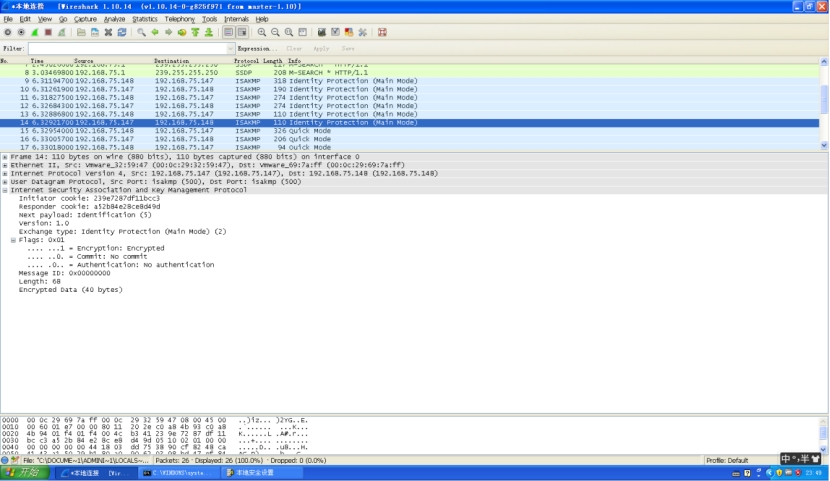

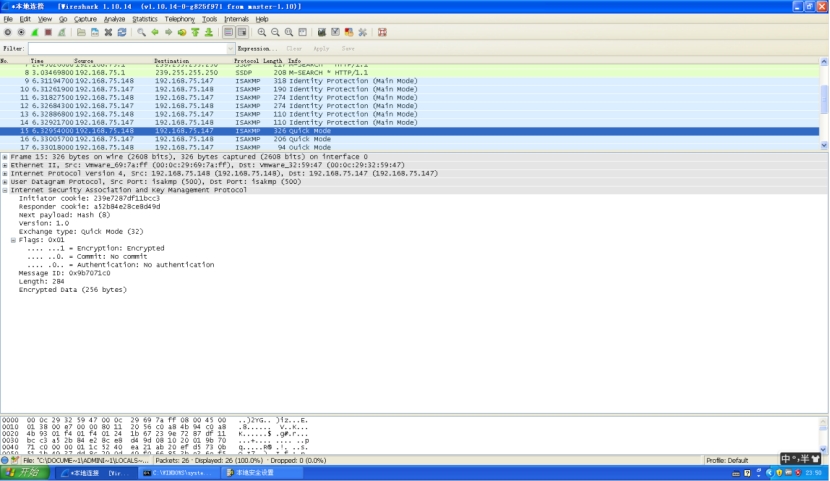

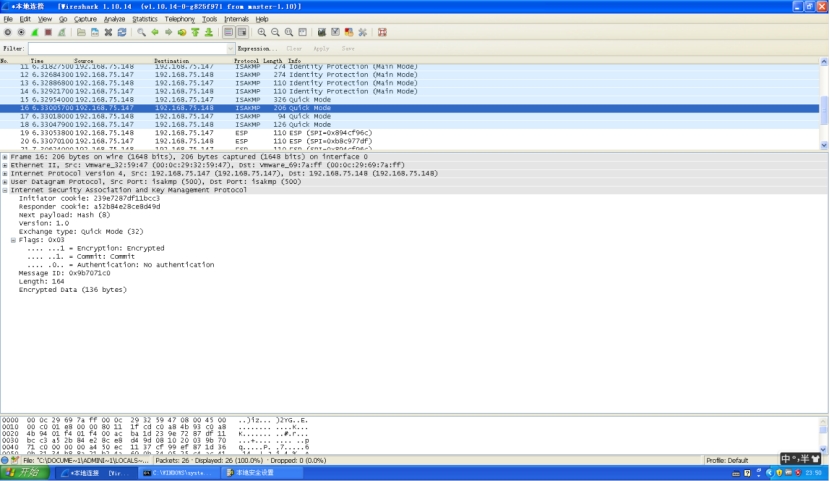

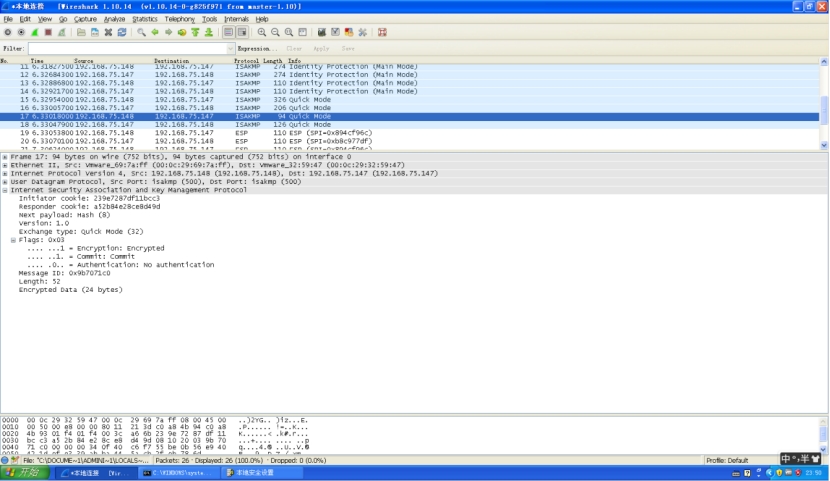

抓包分析IP 安全规则的密钥协商和安全传输的协商过程数据包

包1:确定加密算法和认证方式

包2:参数比对成功,反馈和第一个包相似内容

包3:发送DH公共值和Nonce随机值

包4:生成随机数,返回随机数和DH公共值

包5:发送预共享密钥,发起身份验证

包6:回应预共享密钥,验证身份

包7:协商封装方式、加密算法等

包8:相应包7内信息,同意传输

包9:确认报文

包10:确认报文

*(2)配置专用的IPSec安全策略*

*(2)配置专用的IPSec安全策略*

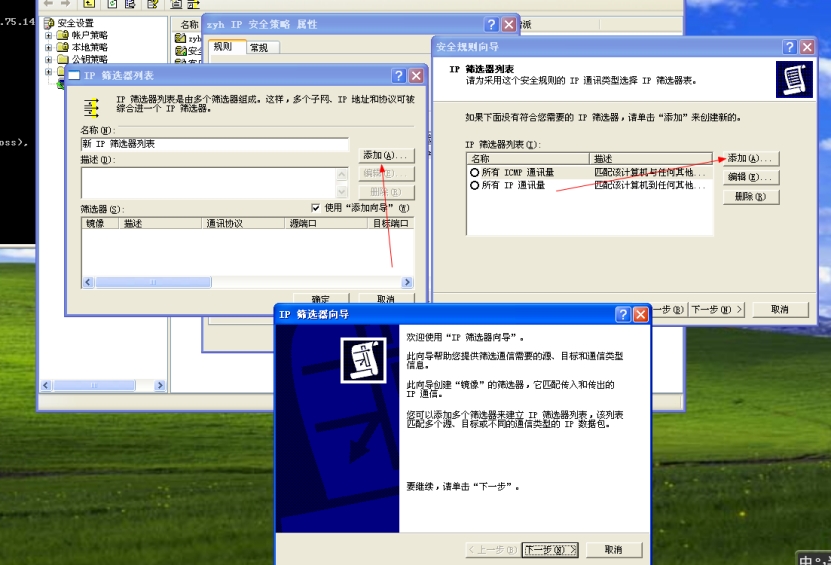

除了利用 windows 内置的 IPSec 安全策略外,我们还可以自己定制专用的 IPSec 安全 策略。右击 “IP 安全策略,在本地计算机”,选择“创建 IP 安全策略”,则弹出IP 安全策略向导界面。点击下一步,要求输入新 IP 安全策略的名称和描述, 再点击下一步弹出安全通讯请求,我们选择清除“激活默认响应规则”,最后就到了“完成 IP 规则向导”,选中“编辑属性”后点击完成。在弹出的创建 IP 安全规则向导窗口中,点击“添加”,会依次设置:隧道方式(默认“此规则不知道隧道”),网络类型(默认“所有网络连接”),身份验证方法如图所示,我们选择采用预共享密钥的方式进行身份认证,在这里我们设置一个简单的密钥 111,点击 “下一步”。

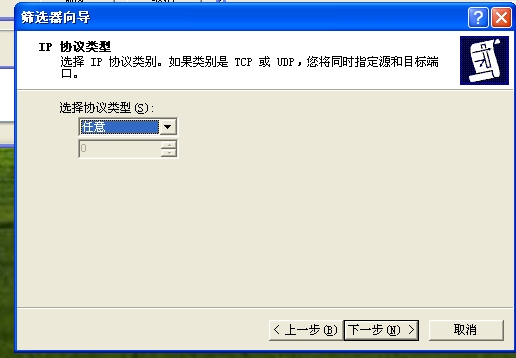

下面进入 IP 筛选器列表的配置项,在这项里设置哪些地址和网络协议的数据包使用 IPSec 安全连接。点击“添加”,就可以设置一个新的 IP 筛选器列表了。此时列表为空,点击 “添加”,我们在 IP 筛选器列表中添加一个 IP 筛选器。点击“下一步”对IP地址进行设置。

这里将“我的 IP 地址”作为源地址,选择“任何 IP 地址”作为目标地址。在 “选择协议类型”中选中“任意”。 点击“下一步”,则完成 IP 筛选器编辑。

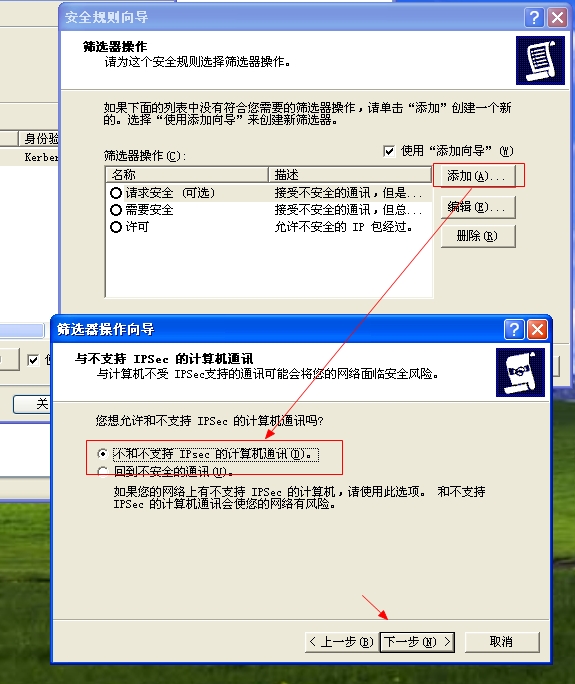

完成“新 IP 筛选器列表”的建立后,点击“下一步”,编辑这个筛选器列表的操作,“筛选器列表的操作”是指当有 IP 数据包符合筛选器中定义的条件时, IPSec 对符合条件的数据包如何处理,如何操作。添加一条筛选器操作,点击“添加’”,会出现 IP 筛选器操作向导,点击“下一步”,直到选择筛选器操作常规选项,即对于符合筛选器列表中定义的数据包,将如何处理,选中“协商安全”,让其进行 IPSec 安全协商。选中“不和不支持 IPSec 的计算机通讯”,以要求必须 在 IPSec 基础上进行连接,点击“下一步”。

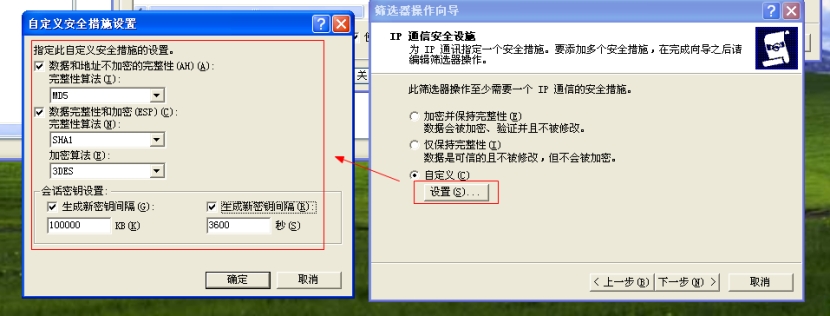

决定进行通信过程中是否加密和完整性检验,为了更加清楚这其中采用的协议,选择“自定义”然后点击“设置”。 可以看到 AH 和 ESP 协议的不同功能,即 AH 协议不进行加密,而 ESP 可进行加密和完整性检验,相关算法也都可以选择,点击确定即完成了 IP 筛选器操作向导。

对另一台虚拟机做同样配置,通过ping测试在建立安全的IPSec连接之前,是否会协商建立相互通 讯时共享的安全参数及验证的密钥。

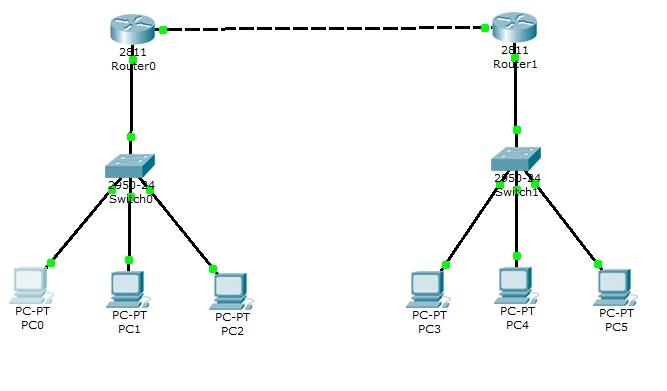

*3.2 路由器VPN实验*

*(1)配置网络*

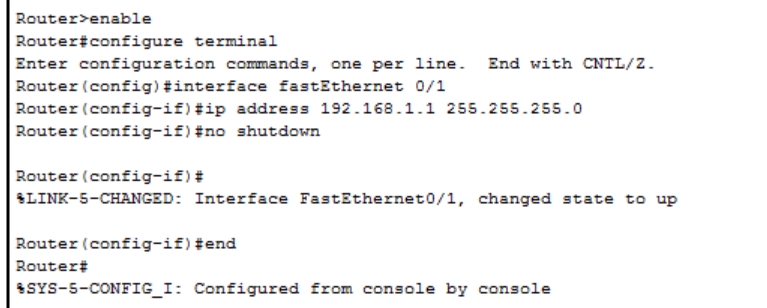

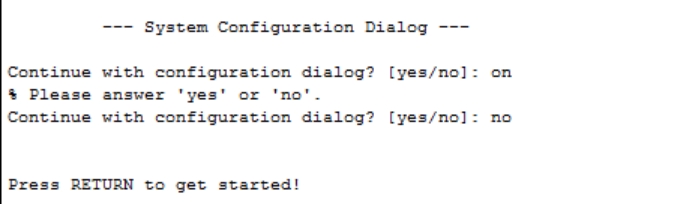

安装cisco 模拟器,将两个路由器拖到工作区域,等待路由器启动。输入 no,回车。

为路由器设置公网地址和内网地址

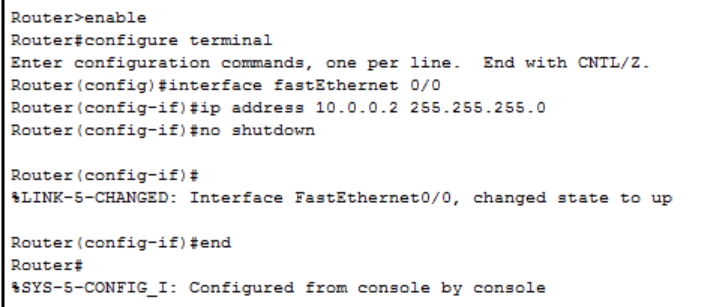

输入“enable” 进入特权模式,只有在特权模式下才可以对路由器进行配置,接着设置内网和外网地址:

Router 1

外网:10.0.0.1 内网:192.168.1.1

Router 2

外网:10.0.0.2 内网:192.168.2.1

测试连通性

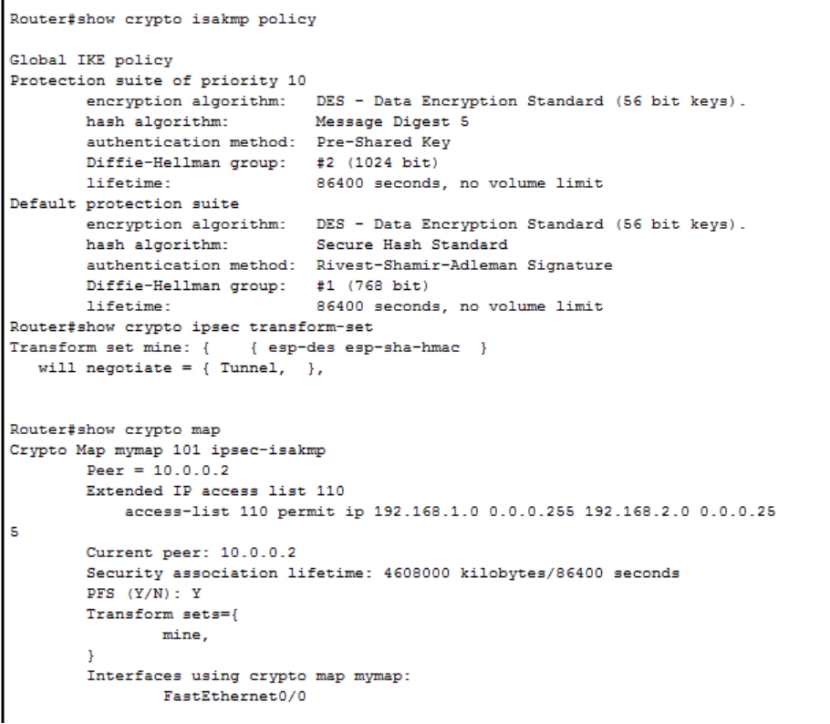

*(2)配置IPSec VPN*

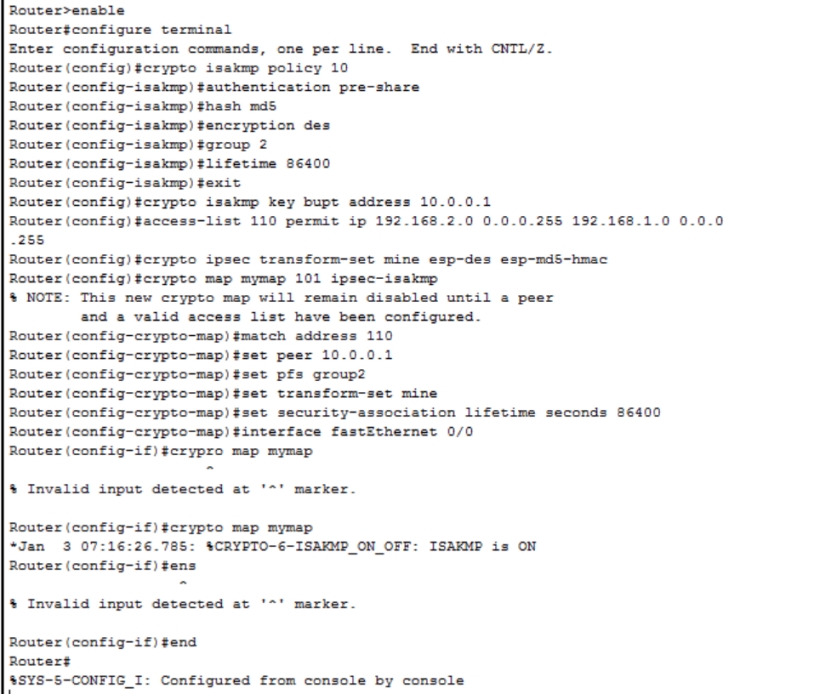

配置router1

定义IKE;定义数据加密方式和认证方式,配置IPSec;将map映射到公网端口

用相似的方式配置router1

(3)*测试 IPSec VPN*

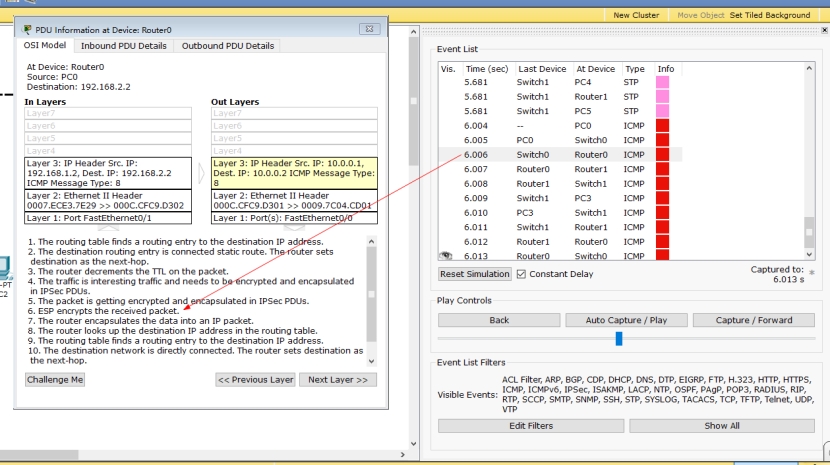

进入 simulation mode,再次ping捕获数据包,并分析密钥协商和数据加密过程。

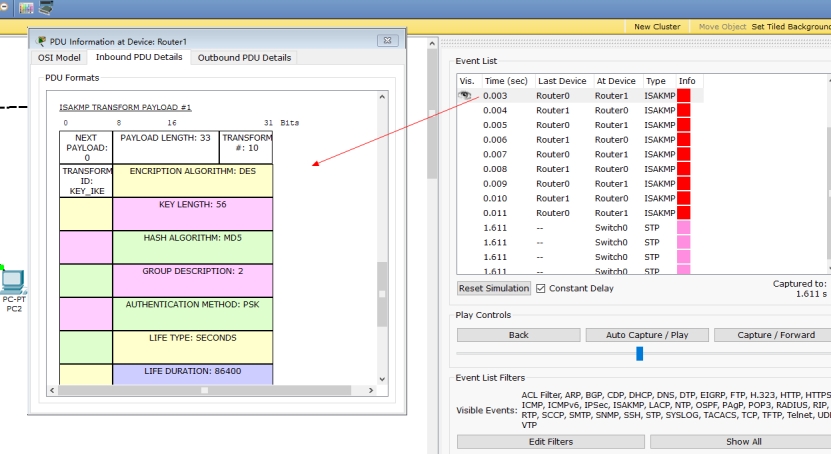

包1:确定加密算法和认证方式,进行秘钥协商

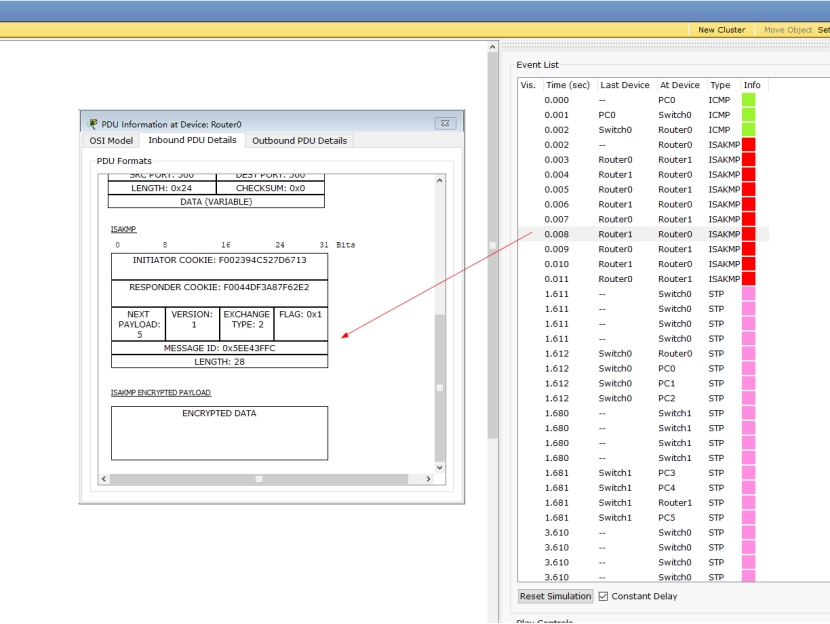

包7:密钥协商已经完成,使用协商好密钥进行内容传输协商

传输文件包:已经在数用协商好的ESP进行加密了

四、实验总结

IPSec VPN是一种网络安全协议套件,用于在公共或不受信任的网络上建立安全的、加密的连接,以确保通过互联网传输的数据的机密性、完整性和身份验证。IPSec VPN通过使用加密和认证技术,提供了一种安全的方式,使远程用户、分支机构或合作伙伴能够安全地访问公司网络。它使用IP协议来封装和保护数据包,同时提供身份验证和密钥管理机制,确保通信的安全性,从而在企业环境中广泛用于建立安全的远程访问连接。通过本次实验,我了解到了IP 协议安全协议的工作原理,同时掌握了如何在 Windows 操作系统中IPSec配置 VPN 网络。

*(2)配置专用的IPSec安全策略*

*(2)配置专用的IPSec安全策略*